5 DDoS-aanvallen die elke IT-organisatie moet kennen

DDoS-aanvallen zijn nog steeds een van de grootste cyberbeveiligingsbedreigingen voor op webgebaseerde IT-infrastructuren. Voor organisaties met bedrijfskritische IT-infrastructuren kunnen grote DDoS-aanvallen catastrofale gevolgen hebben, hoewel onopgemerkte en virulente aanvallen ook behoorlijk wat schade kunnen aanrichten. In dit artikel zetten we enkele van de meest opzienbarende aanvallen op een rij en benadrukken we wat organisaties ervan kunnen leren.

Leer van deze 5 DDoS-aanvallen

De drie belangrijkste soorten DDoS-aanvallen zijn op volume gebaseerde aanvallen, protocolaanvallen en aanvallen op applicatielaag. Bij DDoS-aanvallen op basis van volume worden botnets gebruikt die het netwerk snel overspoelen. Bij protocolaanvallen wordt netwerkapparatuur zoals firewalls en loadbalancers misbruikt om de serverbronnen uit te putten. Een DDoS-aanval op de applicatielaag daarentegen is een meer geavanceerde aanval, waarbij minder netwerkbronnen worden gebruikt die zich voornamelijk op de zwakke punten van een programma richten. Dit gebeurt door authentieke gebruikersactiviteiten na te bootsen.

Bij een DDoS-aanval (Distributed Denial of Service) worden enorme hoeveelheden gegevens tegelijkertijd verzonden vanuit een netwerk van computers naar de serverinfrastructuur van een organisatie. De daders achter grote DDoS-aanvallen maken meestal gebruik van botnets, dat zijn veelal gehackte servers van nietsvermoedende gebruikers die onderling verbonden zijn. Deze gehackte servers worden misbruikt om dergelijke aanvallen op de IT-infrastructuur van een organisatie uit te voeren.

Vooral bij de grotere DDoS-aanvallen is de hoeveelheid verstuurde gegevens vaak veel groter dan waar de serverarchitectuur van een bedrijf op gebouwd is. Door deze grote DDoS-aanvallen en de daarmee gepaard gaande storm aan gegevens kan de server van een organisatie tijdelijk onbeschikbaar of slecht bereikbaar worden. In 2020 schreven we in een artikel over onze DDoS-dienst dat de aanvallen naar verluidt groter, langer en ingewikkelder werden. In 2023 is deze trend nog steeds aanwezig. Volgens NBIP, een Nederlandse non-profitorganisatie voor ISP's, is het aantal DDoS-aanvallen in het eerste kwartaal van 2023 verdubbeld ten opzichte van het eerste kwartaal. Deze statistiek komt uit onderzoek dat is uitgevoerd binnen hun eigen ledenkring. De vraag blijft: hoe kunnen organisaties de alsmaar groeiende aantallen DDoS-aanvallen afweren?

In dit artikel zetten we enkele van de meest prominente DDoS-aanvallen uit de recente geschiedenis op een rij. Door de immense omvang van deze aanvallen overweeg je wellicht gebruik te maken van een netwerkbackbone voor jouw IT-infrastructuur met voldoende beschikbare bandbreedte, zoals die van Worldstream. Voeg daar een innovatief DDoS-schild aan toe met schaalbare capaciteit die zelfs de meest geavanceerde bedreigingen kan beperken, zoals de DDoS-beschermingsdienst van Worldstream voor dedicated servers en diensten binnen het Worldstream-netwerk. Met het Worldstream DDoS Shield kun je ervan uitgaan dat je goed bent voorbereid op dergelijke massa-aanvallen.

Dit zijn de meest opzienbarende DDoS-aanvallen die elke IT-organisatie zou moeten kennen

1. 71 miljoen verzoeken bij Cloudflare's NOC

Datum : Weekend van 11 februari 2023

Omvang : 71 miljoen verzoeken p/s

Duur : Meerdere pogingen in het weekend van 11 tot 12 februari

Oorsprong : Verschillende nog onbekende cloudproviders

Impact : Tijdens het weekend van 11 februari heeft Cloudflare een enorme hoeveelheid volume DDoS-aanvallen gedetecteerd en afgeweerd. Er werden gemiddeld genomen tussen de 50 en 70 miljoen verzoeken per seconde gemeten. Op het hoogtepunt kwamen er iets meer dan 71 miljoen verzoeken binnen bij Cloudflare's Network Operation Center. Gelukkig maakt mitigatie deel uit van de belangrijkste propositie van Cloudflare, want een aanval van deze omvang zou een organisatie heel goed lam kunnen leggen.

Cloudflare is een content delivery network (CDN) dat veel gebruikt wordt door organisaties om ervoor te zorgen dat bezoekers veilig toegang hebben tot hun websites. Naar schatting 80% van alle websites gebruikt Cloudflare's reverse proxyservice. Tot op heden is dit de grootste gerapporteerde HTTP DDoS-aanval ooit, meer dan 54% hoger dan het laatste record van 46 miljoen verzoeken aan Google Cloud op 1 juni 2022.

Deze gigantische volumeaanvallen waren gebaseerd op HTTP/2 en gericht op websites die door Cloudflare worden beschermd. Grote volume DDoS-aanvallen zijn ontworpen om een overweldigende hoeveelheid kwaadaardig verkeer te verzenden om netwerken vol te laten lopen. Meer dan 30.000 originele IP-adressen werden geïdentificeerd als de bron. Getroffen bedrijven waren onder meer een populaire gaming provider, meerdere cryptocurrency bedrijven, verschillende hostingproviders en talrijke cloud computing platforms. Cloudflare werkte samen met de cloudproviders waar de aanvallen vandaan kwamen om de botnet te onderscheppen.

Sommigen geloofden dat deze massale overstroming aan netwerkverzoeken verband hield met de Killnet-groep, een pro-Russische hacktivistengroep die zich richtte op organisaties in de gezondheidszorg. Anderen vonden de timing van de Amerikaanse Super Bowl (zondag 12 februari) een beetje verdacht. In beide gevallen vond Cloudflare echter geen correlatie tussen de gebeurtenissen. Hoewel de verzoeken van meerdere providers kwamen en in één weekend plaatsvonden, heeft geen enkele groepering de verantwoordelijkheid opgeëist.

2. DDoS Doelwit: De Aziatische tak van Microsoft Azure

Datum : November 2021

Omvang : 3,47 Tbit/s

Duur : 15 minuten

Oorsprong : 10.000 overgenomen hosts uit 10 landen

Impact : Geen, want Microsoft heeft de aanval succesvol gemitigeerd

Eind augustus 2021 weerstond Microsoft een DDoS-aanval van 3,47 Tbit/s gericht op zijn cloud-infrastructuur, de krachtigste DDoS-aanval tegen Microsoft-infrastructuur tot nu toe. Op het hoogtepunt was er een netwerkdoorvoer van 3,47 Tbit/s en bereikte deze DDoS-aanval een pakketsnelheid van 340 miljoen pakketten per seconde. Een onbekende Azure-cloudklant in Azië was het eigenlijke doelwit van de aanval. Volgens Microsoft werd deze DDoS-aanval uitgevoerd vanaf 10.000 sites in ten minste 10 verschillende landen, waaronder China, Zuid-Korea, Rusland, de VS, India, Vietnam, Thailand, Iran, Taiwan en Indonesië. De hele aanval duurde ongeveer 15 minuten.

Azure weerstond de volgende maand nog twee massale DDoS-aanvallen, die beide opnieuw gericht waren op klanten in Azië. Hoewel niet zo groot als de eerste in november 2021, was de omvang van deze opeenvolgende aanvallen nog steeds indrukwekkend. De eerste, die 3,25 Tbit/s bedroeg, was een UDP-aanval die meer dan 15 minuten duurde en vier primaire pieken omvatte: 3,25 Tbit/s, 2,54 Tbit/s, 0,59 Tbit/s en 1,25 Tbit/s. De andere DDoS-aanval was een UDP-aanval van 2,55 Tbit/s die iets meer dan vijf minuten duurde en één enkele piek bevatte.

De 15 minuten durende aanval in november 2021 maakte gebruik van meerdere aanvalsvectoren voor UDP (User Datagram Protocol) reflectie op poort 80. UDP-verzoek- en antwoordpakketten worden dan gespiegeld binnen een lokaal netwerk met behulp van een vervalst bron Internet Protocol (IP)-adres. Deze UDP-reflectieaanval omvatte: Simple Service Discovery Protocol (SSDP); Network Time Protocol (NTP); Domain Name System (DNS); alsmede Connection-less Lightweight Directory Access Protocol (CLDAP). Bij de opeenvolgende aanvallen in december 2021 werd ook poort 443 gebruikt.

3. Een natie gesponsorde aanval op Google Cloud

Datum : September 2017

Omvang : 2,54 Tbit/s

Duur : Meer dan 6 maanden

Oorsprong : Volgens de ‘Threat Analysis Group’ van Google werd deze DDoS-aanval gesteund door een overheidsentiteit, terwijl deze afkomstig was uit China.

Impact : De aanval werd gemitigeerd door Google.

De piek van 2,54 Tbit/s was het hoogtepunt van een DDoS-aanval van 6 maanden die de serverinfrastructuur van Google Cloud met verschillende DDoS-beschermingstechnieken teisterde. Deze DDoS-aanval was destijds vier keer groter dan een recordbrekende, op Mirai botnet gebaseerde DDoS-aanval van 623 Gbit/s een jaar eerder. Tijdens de aanval op Google Cloud werden 167 miljoen pakketten per seconde (Mpps) via meerdere netwerken verzonden naar 180.000 gecompromitteerde CLDAP-, DNS- en SMTP-servers, die vervolgens massale antwoorden verstuurden naar de serverinfrastructuur van Google Cloud.

De DDoS-aanval begon binnen het netwerk van vier Chinese Internet Service Providers (ISP's), aldus deskundigen van de Google Threat Analysis Group (TAG). Hoewel de aanval gericht was op duizenden IP-adressen van Google tegelijkertijd, waarschijnlijk in de hoop langs geautomatiseerde beveiligingen te komen, had de aanval geen effect. Google Cloud maakte de DDoS-aanval van 2017 pas in 2020 bekend. Door dat drie jaar later alsnog te doen, wilde de cloudgigant de aandacht vestigen op het stijgende aantal en de omvang van door naties gesteunde DDoS-aanvallen. Ook wilde Google de aandacht vestigen op de groei van de internetbandbreedtecapaciteit en de daarmee gepaard gaande versterking van DDoS-aanvallen in de komende jaren.

Hoewel de DDoS-aanval op Google Cloud niet succesvol was, ontdekte de techgigant meerdere kwetsbaarheden in servers, die hij aan de betreffende netwerkproviders heeft gemeld. Google werkte ook samen met deze netwerkproviders om de aanvallen te traceren en ervan te leren.

4. Rivaliteit tussen Minecraft-hosters, gehost bij OVHcloud

Datum : September 2016

Grootte : 1 Tbit/s

Duur : Zeven dagen

Oorsprong : Ongeveer 150.000 gehoste CCTV-camera's en DVR's werden overgenomen door Mirai, een type malware dat populair is voor het infecteren van IoT-apparaten.

Impact : Hoewel het Mirai-botnet rond dezelfde tijd de website krebsonsecurity.com neerhaalde, werd de infrastructuur van OVH voor zover bekend niet getroffen.

OVH, een hostingbedrijf uit Frankrijk dat nu OVHcloud heet, werd in 2016 al geconfronteerd met een massale DDoS-aanval. Meer dan 152.000 gehackte Internet of Things (IoT) apparaten waaronder camera's en DVR's (videorecorders) werden gebruikt voor deze DDoS-aanval, een kwaadaardige infrastructuur met Mirai-geïnfecteerde bots die in staat zijn aanvallen uit te voeren met snelheden tot 1,5 Tbit/s. Omdat hun eigenaars vergeten de standaardgegevens te wijzigen of gemakkelijk te raden wachtwoorden kiezen, konden veel van die camera's en DVR's gemakkelijk worden gehackt.

De DDoS-aanval tegen de infrastructuur van OVH was gericht op Minecraft-servers die binnen het netwerk van OVH werden gehost, en resulteerde uiteindelijk in een impact van 1 Tbit/s op het hoogtepunt. Volgens een onderzoek van Wired wilden de makers van Mirai concurrerende Minecraft-servers van OVH uitschakelen en tegelijkertijd geld verdienen door hun eigen DDoS-bescherming aan te bieden. Zeven dagen lang werden de servers van OVH blootgesteld aan talrijke DDoS-aanvallen van meer dan 100 Gbit/s tegelijk, waaronder één aanval die in zijn eentje 799 Gbit/s bereikte, in totaal 1 Tbit/s voor de hele DDoS-aanval.

Het immense aantal IoT- en thuisrouterapparaten dat werd misbruikt voor deze DDoS-aanval tegen OVH was het resultaat van het feit dat fabrikanten dezelfde set hard gecodeerde SSH-coderingssleutels (Secure Shell) gebruikten. Dit maakte miljoenen met internet verbonden apparaten kwetsbaar voor kaping, waaronder thuisrouters, modems en IP-camera's, waardoor de hackers de controle over de apparaten konden overnemen.

De DDoS-aanval tegen OVH vond plaats vlak nadat krebsonsecurity.com, een cybersecurity nieuws- en onderzoeksblog van journalist Brian Krebs werd getroffen door een identieke, eveneens recordbrekende, op Mirai botnet gebaseerde DDoS-aanval. Deze DDoS-aanval overspoelde de site met een snelheid van 665 Gbit/s. De aanval op krebsonsecurity.com leidde ertoe dat content delivery- en DDoS-beschermingsbedrijf Akamai zijn pro bono-dienst aan Krebs stopzette, waardoor de website enkele dagen niet beschikbaar was.

5. De Yandex-plaag

Datum : Augustus 2021

Omvang : 21,8 million verzoeken per seconde

Duur : Meerdere dagen in een maand

Oorsprong : Mēris botnet - 56.000 overgenomen hosts

Impact : Hoewel een bedreiging voor de Russische internetinfrastructuur, werd de aanval gemitigeerd en werden klantgegevens en -diensten niet aangetast.

In augustus en september 2021 werd het Russische internetbedrijf Yandex onderworpen aan een zware DDoS-aanval die in totaal meerdere dagen duurde. Tijdens de aanval werden ongeveer 22 miljoen verzoeken per seconde (RPS) geregistreerd. De oorsprong van deze DDoS-aanval was een botnet met de naam Mēris, wat 'plaag' betekent in het Lets, aldus Yandex en zijn DDoS-beveiligingsleverancier Qrator Labs.

Deze DDoS-aanval maakte gebruik van een methode die bekend staat als HTTP-pipelining. Hiermee kan een webprogramma, zoals een webbrowser, een verbinding maken met een server en meerdere verzoeken versturen zonder op elk antwoord te hoeven wachten. Het kwaadaardige verkeer was afkomstig van meer dan 56.000 overgenomen hosts, voornamelijk MikroTik-netwerkapparatuur van een leverancier uit de Baltische regio. Netwerkrouters met een kwetsbare versie van MikroTik's eigen RouterOS software werden overgenomen. Volgens Qrator Labs maakten de aanvallers gebruik van een ongepatchte bug uit 2018 in meer dan 56.000 MikroTik-servers die betrokken waren bij de DDoS-aanval.

Het Mēris-botnet gebruikte een SOCKS4-proxy en poort 5678 om de DDoS-aanval uit te voeren via HTTP-pipelining. Mēris gebruikte DDoS-aanvallen op applicatielaag- of op volume om de serverbronnen te overbelasten, waardoor ze crashten. Poorten 2000 en 5678 stonden open op de meeste van de overgenomen apparaten. De ernst van de DDoS-aanvallen nam geleidelijk toe. Volgens Yandex waren er in 2021 5,2 miljoen verzoeken per seconde (RPS) op 7 augustus, 6,5 miljoen RPS op 9 augustus, 9,6 miljoen RPS op 29 augustus, 10,9 miljoen RPS op 31 augustus en 21,8 miljoen RPS op 5 september.

De geleerde lessen van deze grote DDoS-aanvallen

DDoS vormt een aanzienlijk risico voor vrijwel elke organisatie met bedrijfskritische toepassingen. De voorbeelden van DDoS-aanvallen in dit artikel beschrijven alleen een handvol noemenswaardige DDoS-aanvallen. Hoewel gemiddelde DDoS-aanvallen—kleiner van aard en wellicht nietszeggender dan in dit artikel besproken—kunnen zonder enige proactieve voorbereiding hetzelfde effect hebben: namelijk dat jouw IT-infrastructuur uitvalt en daarmee ook jouw bedrijfsactiviteiten.

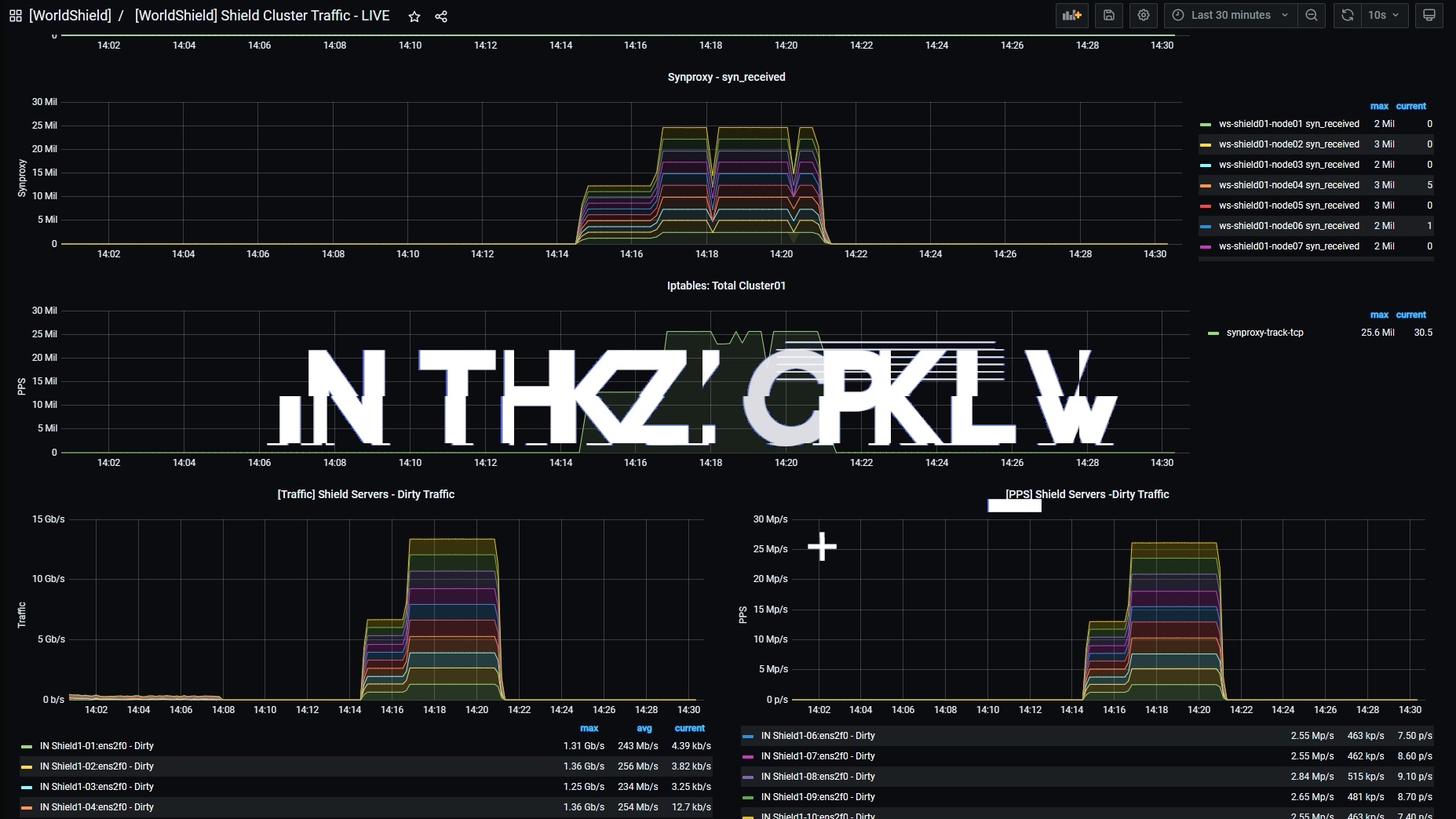

Om te beginnen Het inzetten van een firewall kan een goede stap zijn om jouw organisatie te beschermen tegen DDoS-aanvallen. Worldstream biedt een geavanceerde onbeheerde firewall-as-a-service oplossing als onderdeel van haar uitgebreide infrastructuur-as-a-service portfolio. Een tweede stap kan de inzet zijn van een IT-infrastructuur met specifieke anti-DDoS-bescherming. Om nu en in de toekomst DDoS-aanvallen met een hoog volume te kunnen beperken. Het R&D-team van Worldstream heeft een zeer effectieve anti-DDoS scrubbing service ontwikkeld voor dedicated servers en diensten binnen het Worldstream-netwerk op basis van clusteringtechnologie. Worldstream's Worldshield DDoS Protection wordt als bonus toegevoegd bij elke dedicated server of dienst.

Intelligente clustering is een techniek waarbij samenhangende details in het internetverkeer worden verdeeld in groepen, clusters genaamd, en als zodanig worden geanalyseerd. Op basis van slimme clusteringsalgoritmen en een gelaagde DDoS-beschermingsaanpak kan Worldstream's Worldshield de allerhoogste bandbreedtevolumes op een geavanceerde en zeer schaalbare manier verwerken.

Met Worldstream Worldshield kan kwaadaardig internetverkeer automatisch worden gedetecteerd, gefilterd en afgeweerd. Worldshield biedt real-time inzicht in het internetverkeer en zowel standaard als aangepaste anti-DDoS-profielen. Om jouw IT- en bedrijfsmiddelen te beschermen tegen zelfs de meest bandbreedte-intensieve bedreigingen, wordt de oplossing ondersteund door Worldstream's wereldwijde netwerk backbone.

Ga voor meer informatie over Worldstream's Worldshield naar onze website of bekijk deze video over onze technici die een DDoS-aanval op de website van Worldstream uitvoeren en de aanval met behulp van Worldshield beperken.

Interessant voor jou:

- Hoe je elke IT functionaliteit kan inzetten As-a-Service.

- Het verschil tussen Bare Metal Cloud en Dedicated Servers.

- Wat zijn je opties tegen een stijgende lijn in DDoS-aanvallen?

Vragen aan de auteur over dit artikel? Je kan ons hier bereiken.