De beste methodes voor server patchbeheer volgens Worldstream Support

Als het gaat om het up-to-date houden en beveiligen van servers tegen kwetsbaarheden, kan patchen een lastige maar essentiële taak zijn. Effectieve en consistente serverpatching zal ongetwijfeld het verschil maken. Belangrijker is echter dat het bedrijfsgegevens beschermt tegen cyberbedreigingen en beveiligingslekken die een bedrijfspropositie volledig kunnen ruïneren.

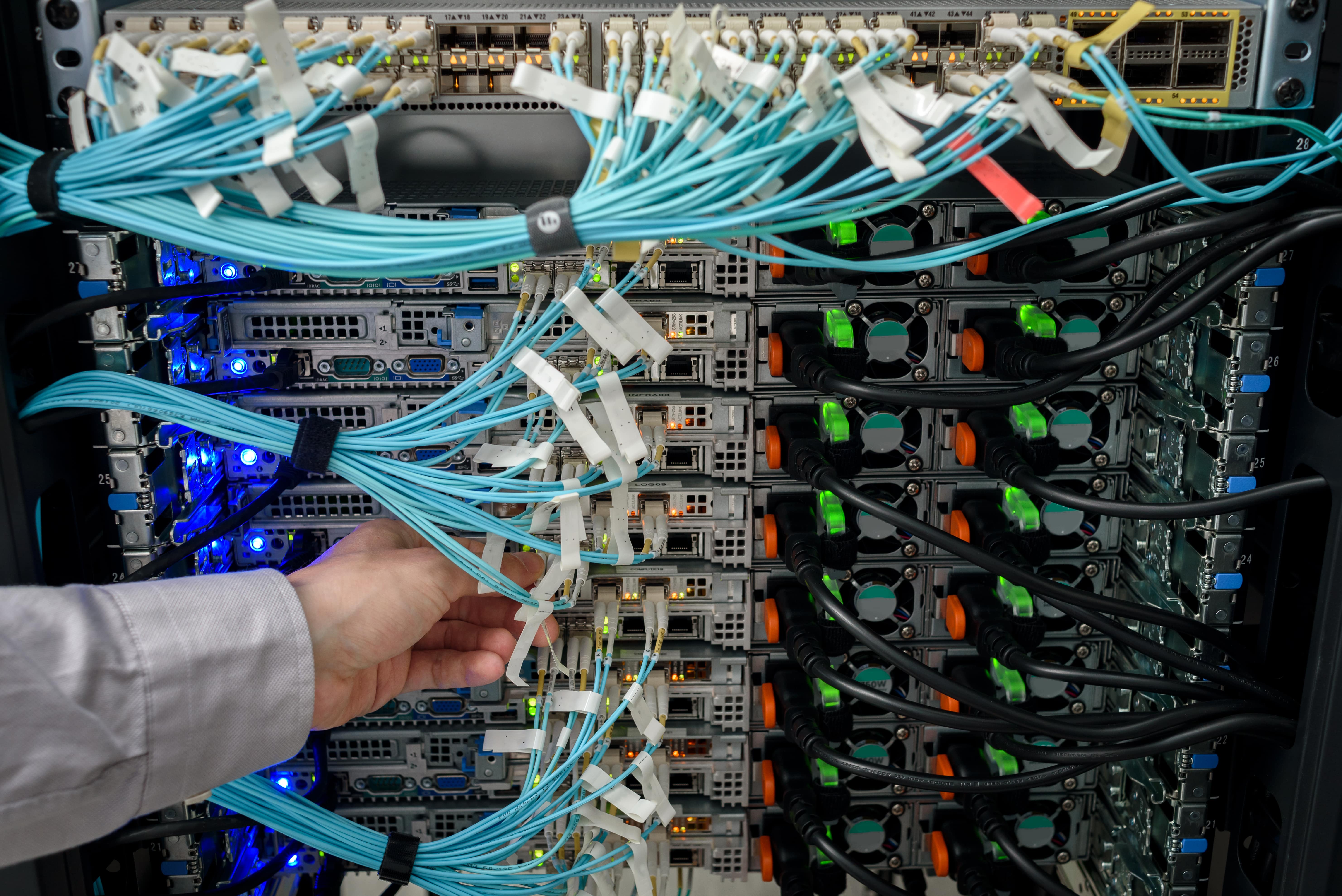

De eerste stap in het ontwikkelen van een effectief patchmanagementplan is een goed begrip hebben van de onderlinge afhankelijkheid van servers. Het kennen van serversystemen en -applicaties en hun netwerkverbindingen is essentieel voor het inschatten van de mogelijke schade als een van de servers uitvalt. Met deze informatie kan worden bepaald welke kwetsbaarheden er eerst moeten worden gepatcht en in welke volgorde.

Door het risico van elke server te evalueren, kan een systeembeheerder zich ook concentreren op de servers die het meest kwetsbaar zijn voor cyberbedreigingen. Het is zinvol om prioriteit te geven aan servers die op het publiek zijn gericht boven servers binnen een privénetwerk, die minder toegankelijk zijn vanwege hun indirecte internetverbinding, omdat deze servers fungeren als eerstelijns verdediging en meer kans lopen om te worden aangevallen. Hoewel het cruciaal is om elke server te patchen, vereist volledige netwerkbeveiliging dat prioriteit wordt gegeven aan de servers die een groter risico vormen.

Verstandig beheer van software die wordt ingezet op een server waarvan het einde van de levensduur is bereikt, wanneer de makers geen updates meer leveren, kan een ander punt van patchbeheer zijn om rekening mee te houden. Het is belangrijk om regelmatig de versies van een besturingssysteem te controleren en bij te werken om de beveiliging en bruikbaarheid te maximaliseren en tegelijkertijd de risico's van verouderde software te beperken.

Hoewel het geen directe beveiligingsrisico's aanpakt, omvatten patches vaak updates voor nieuwe functies, compatibiliteitsupgrades, snelheidsverhogingen en bugfixes. Deze niet-beveiligingsgerichte patching kan essentieel zijn voor het verbeteren van de functionaliteit, stabiliteit en betrouwbaarheid van serversystemen en de software die erop wordt geïnstalleerd, wat de gebruikerservaring helpt verbeteren en de prestaties maximaliseert. Om een IT-infrastructuur betrouwbaar en effectief te houden, zijn zowel beveiligings- als niet-beveiligingsgerichte serverpatches essentieel.

De volgende 'Patch Tuesday'

Voor effectief patchbeheer is een schema voor serverpatching nodig om vertragingen te voorkomen en snel beveiligingslekken te verhelpen. Frequente updates zijn essentieel om te voorkomen dat andere alledaagse IT-taken vertraging oplopen. Houd beveiligingsfixes dus altijd in de gaten en implementeer upgrades snel. Veel bedrijven werken hun serversystemen maandelijks bij, meestal na 'Patch Tuesday', terwijl ze de frequentie van de serverupdates variëren op basis van hoe belangrijk hun servers zijn binnen de algehele IT-infrastructuur. Een schema voor serverpatches moet eigenlijk uniek zijn voor een IT-omgeving en de bijbehorende bedrijfsvereisten.

De patchbeheerprocedure voor servers moet waar mogelijk worden geautomatiseerd. De totale beveiliging van een bedrijf kan absoluut worden verbeterd door patchbeheer te automatiseren, wat menselijk werk minimaliseert, processen versnelt en de consistente installatie van software-updates garandeert. Zodra er meerdere servers betrokken zijn bij de IT-infrastructuur, kan het van vitaal belang zijn om gebruik te maken van een automatiseringstool om de hoeveelheid serverpatches bij te houden die nodig zijn voor een organisatie. Tools zoals Ansible, Chef, SCCM (System Center Configuration Manager), Puppet en SaltStack zijn voorbeelden van nuttige patchmanagement automatiseringstools. Deze tools voeren grotendeels dezelfde functie uit, namelijk het verhelpen van bepaalde kwetsbaarheden in servers. Terwijl sommige uitgebreide systeemautomatisering bieden voor activiteiten zoals installaties, implementaties, opschoningstaken, enzovoort, doen andere alleen de serverpatching.

Wie is verantwoordelijk voor patchen?

Tot slot is het belangrijk om duidelijk te definiëren wie op welke momenten verantwoordelijk is voor het patchen van serversystemen. Meestal zijn systeembeheerders of IT operations teams verantwoordelijk voor het patchen van de serversystemen en het verzorgen van de configuratie, het onderhoud en de beveiliging van de servers. Dit omvat het bepalen welke patches essentieel zijn, ze rangschikken naar belangrijkheid, ze indien nodig testen in een gecontroleerde omgeving, patchinginspanningen plannen om de downtime voor het bedrijf tot een minimum te beperken en patches indien nodig snel toepassen om de beveiligingsproblemen te verminderen.

Worldstream biedt door de klant beheerde servers, wat betekent dat onze klanten met een dedicated server zelf verantwoordelijk zijn voor de serversystemen. Worldstream support kan echter altijd helpen met advies, bijvoorbeeld over het opzetten van een solide plan voor patchingbeheer om de dedicated servers veilig en krachtig te houden.

Worldstream biedt dedicated servers aan in twee varianten, volledige configureerbare custom servers en vaste instant delivery serverconfiguraties. Deze servers zijn zowel met hardware als software RAID configuraties beschikbaar. Ook de keuze tussen NVMe SSD, SATA SSD en HDD is beschikbaar. We hebben momenteel meer dan 15.000 dedicated servers voor onze klanten geïnstalleerd in de datacenters van Worldstream in Nederland (Naaldwijk) en Duitsland (Frankfurt). Deze dedicated servers worden ondersteund door het eigen wereldwijde netwerk van Worldstream. Het maximale bandbreedtegebruik op dit netwerk is slechts 45%, waardoor servergebruikers optimale schaalbaarheid en DDoS-verdedigingsgaranties genieten.

Interessant voor jou:

- De voordelen van het gebruik van NVMe SSD's voor dedicated servers.

- Wat voor serveropslag moet ik kiezen?

- Welke 6 voordelen Dedicated Servers jouw IT-infrastructuur kunnen brengen.

Vragen aan de auteur over dit artikel? Je kan ons hier bereiken.